要闻速览

1、中国人民银行等六部门联合印发《促进和规范金融业数据跨境流动合规指南》

2、教育部等九部门印发《关于加快推进教育数字化的意见》

3、最后一刻的“缓刑”:CISA紧急延长CVE项目资金支持

4、Windows 11高危漏洞:300毫秒即可提权至管理员

5、全球芯片制造商遭遇有组织零日漏洞攻击,供应链安全面临严峻挑战

6、肾透析巨头DaVita遭遇勒索软件攻击,部分运营受影响

一周政策要闻

中国人民银行等六部门联合印发《促进和规范金融业数据跨境流动合规指南》

为贯彻落实党的二十届三中全会精神,推动金融高水平开放,中国人民银行、金融监管总局、中国证监会、国家外汇局、国家网信办、国家数据局近期联合印发《促进和规范金融业数据跨境流动合规指南》(以下简称《指南》)。

《指南》旨在促进中外资金融机构金融业数据跨境流动更加高效、规范,进一步明确数据出境的具体情形以及可跨境流动的数据项清单,便利数据跨境流动。《指南》要求金融机构采取必要的数据安全保护管理和技术措施切实保障数据安全。

下一步,中国人民银行将会同相关部门根据《指南》实施情况及效果,不断优化完善,持续推动金融高水平开放。

信息来源:中国人民银行 https://mp.weixin.qq.com/s/4knEGzLuwT0ogzvd3LhSAg

教育部等九部门印发《关于加快推进教育数字化的意见》

为贯彻落实《教育强国建设规划纲要(2024—2035年)》,以教育数字化为重要突破口,开辟教育发展新赛道和塑造发展新优势,全面支撑教育强国建设,近日教育部等九部门联合发布《关于加快推进教育数字化的意见》。

消息来源:中华人民共和国教育部 http://www.moe.gov.cn/srcsite/A01/s7048/202504/t20250416_1187476.html

业内新闻速览

最后一刻的“缓刑”:CISA紧急延长CVE项目资金支持

美国网络安全和基础设施安全局(CISA)宣布,美国政府已延长对MITRE的资金支持,以确保通用漏洞和暴露(CVE)项目的关键服务不会中断。这一决定是在MITRE副总裁Yosry Barsoum警告政府资金可能于4月16日到期后做出的。据了解,此次合同延期为期11个月。

CVE项目由MITRE维护,为讨论安全漏洞提供准确性、清晰度和共享标准,资金来自美国国土安全部(DHS)的国家网络安全部门。CISA表示,CVE项目对网络安全社区至关重要,是该机构的优先事项。合同延期执行后,CVE服务将继续运行,不会出现中断。

在CISA宣布此消息前,一群CVE董事会成员宣布成立非营利组织CVE基金会,旨在确保CVE项目的独立性。该基金会计划在未来几天发布更多关于过渡计划的信息。与此同时,欧洲网络与信息安全局(ENISA)也推出了欧洲漏洞数据库(EUVD),采用多方利益相关者方法,从多个来源收集公开可用的漏洞信息。

消息来源:FREEBUF https://mp.weixin.qq.com/s/810DZUWv0kBfQcOTdvUjVQ

Windows 11高危漏洞:300毫秒即可提权至管理员

Windows 11 存在一个严重漏洞,攻击者可在短短 300 毫秒内从低权限用户提升至系统管理员权限。

该漏洞编号为 CVE-2025-24076,通过精密的 DLL 劫持技术利用 Windows 11“移动设备”功能的缺陷。安全研究人员于 2024 年 9 月发现此漏洞,并于 2025 年 4 月 15 日公开披露,其攻击目标是 Windows 11 摄像头功能加载的 DLL 文件。

研究人员发现,位于用户可修改目录 %PROGRAMDATA%\CrossDevice\ 下的 CrossDevice.Streaming.Source.dll 文件会先由普通用户进程加载,随后被高权限系统进程加载。

Compass Security 公司的 John Ostrowski 表示:“这个漏洞是典型的 DLL 劫持场景,但包含极具挑战性的时间控制因素,攻击窗口期极短——仅有 300 毫秒,但我们开发了可靠的技术手段实现稳定利用。”

一、Windows 11 权限提升漏洞技术细节:

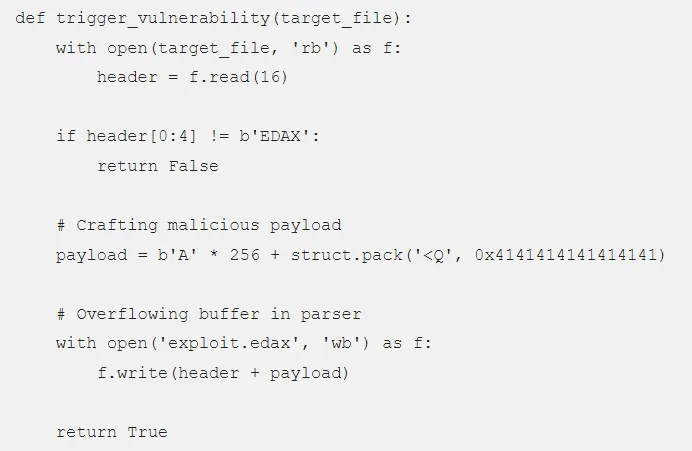

漏洞利用过程面临多项技术挑战。研究人员最初使用 PrivescCheck 工具进行自动化扫描,发现非特权用户对 COM 服务器模块文件具有修改权限:

为克服短暂的时间窗口,研究人员采用机会锁(Opportunistic Locks)技术在关键时刻暂停程序执行。通过微软 Detours 库,他们拦截了专门针对 GetFileVersionInfoExW 的 Windows API 调用,以确定可靠替换文件的时机。

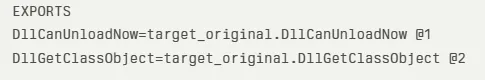

研究人员创建了恶意 DLL 文件,该文件在保留原有功能的同时添加了未授权命令:

当高权限进程加载该 DLL 时,恶意代码将以 SYSTEM 权限执行。为确保被替换的 DLL 保持原有功能,研究人员实现了代理机制,将函数调用转发至原始 DLL:

二、漏洞缓解措施:

Windows 11中“移动设备”功能存在两个漏洞(CVE-2025-24076和CVE-2025-24994),影响使用手机作为网络摄像头的安全性。微软已在2025年3月更新中发布修复补丁。专家建议实施严格的文件访问控制、签名验证,并推荐部署端点检测与响应(EDR)方案来监控异常行为以防护系统。

消息来源:51CTO https://www.51cto.com/article/813598.html

全球芯片制造商遭遇有组织零日漏洞攻击,供应链安全面临严峻挑战

近期,全球技术供应链面临严重威胁,一批复杂的威胁行为者发起了有组织的攻击活动,利用半导体制造系统中的未知漏洞(零日漏洞)入侵领先芯片制造商的网络。这些攻击可能危及价值数百万的知识产权,并威胁到从消费电子到国防系统等多个行业的生产能力。据DarkOwl研究人员发现,工业控制系统(ICS)、SCADA环境和芯片制造设备中的零日漏洞正在暗网论坛和私人通信渠道中公开交易,特别是ASML光刻系统和基于ARM的架构。这些漏洞在地下市场上因其在间谍活动和破坏行动中的潜力而获得高价。

攻击者主要通过利用制造环境中常用的网络边缘设备中的漏洞,发起复杂的多阶段攻击链。初始入侵通常通过设备固件更新机制中的内存损坏漏洞实现。一旦被利用,攻击者会部署自定义开发的有效载荷,建立持久性访问同时规避标准检测方法。特别令人担忧的是对电子设计自动化(EDA)工具中零日漏洞的利用。

该漏洞允许在解析特定文件格式时执行任意代码。恶意软件与隐藏在TOR网络中的命令和控制服务器建立通信,使归因和检测特别具有挑战性。被入侵的系统随后被用作在网络中横向移动的跳板,攻击者专门针对包含知识产权和制造工艺细节的系统。在多个案例中,攻击者能够在被发现前维持持久访问数月,提取大量专有数据并建立后门以供未来利用。

消息来源:安全牛 https://mp.weixin.qq.com/s/3loWWzAsa7WCIPqRX4pEYA

肾透析巨头DaVita遭遇勒索软件攻击,部分运营受影响

美国最大肾脏护理服务提供商DaVita于周一(4月14日)披露,该公司在周末遭遇了勒索软件攻击,导致部分网络系统被加密,运营受到影响。

作为美国肾脏护理领域的主要服务商,DaVita在全球12个国家运营超过2600个门诊治疗中心,为肾病患者提供透析服务。根据DaVita向美国证券交易委员会提交的8-K表格显示,攻击发生在周六(4月12日)。该公司在发现攻击后立即启动了响应机制,实施了隔离措施,主动隔离受影响的系统。虽然攻击和应对措施对部分运营产生了不利影响,但公司已实施临时措施协助恢复,并表示各设施的患者护理服务仍在继续。

目前,对该事件的调查仍在进行中,尚未确定攻击的完整范围,包括患者数据是否被窃取的可能性。截至发稿时,尚无勒索软件组织宣称对DaVita的攻击负责。

消息来源:安全内参 https://mp.weixin.qq.com/s/5L4421XPhl-5penwYRGhrw

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!