要闻速览

1、《网络安全标准实践指南——个人信息保护合规审计 专业机构服务能力要求》公开征求意见

2、工信部、市场监管总局部署加强智能网联汽车产品准入、召回及软件在线升级管理

3、工信部CSTIS提醒:防范Murdoc_Botnet僵尸网络的风险

4、近1.2万API密钥通过AI训练数据集被泄露

5、3.5万个网站被植入恶意脚本,重定向至中文赌博网站

6、波兰航天局遭受网络攻击,紧急断开互联网连接

一周政策要闻

《网络安全标准实践指南——个人信息保护合规审计 专业机构服务能力要求》公开征求意见

为规范个人信息保护合规审计专业机构提供个人信息保护合规审计的服务能力,全国网络安全标准化技术委员会秘书处组织编制了《网络安全标准实践指南——个人信息保护合规审计 专业机构服务能力要求(征求意见稿)》。

现面向社会公开征求意见,如有意见或建议,请于2025年3月17日前反馈至秘书处。

联系人:王寒生 010-64102730 wanghs@cesi.cn。

信息来源:全国网络安全标准化技术委员会https://mp.weixin.qq.com/s/iZ37O4Dh8a_N0YwL77YHIA

工信部、市场监管总局部署加强智能网联汽车产品准入、召回及软件在线升级管理

为全面贯彻党的二十大和二十届二中、三中全会精神,落实全国新型工业化推进大会部署和《质量强国建设纲要》,统筹发展和安全,坚持问题导向,强化管理协同,落实汽车生产企业生产一致性和质量安全主体责任,进一步做好搭载组合驾驶辅助系统和具备软件在线升级(以下称OTA升级)功能的智能网联汽车产品准入与召回管理,规范汽车生产企业OTA升级活动,工业和信息化部、市场监管总局近日联合印发《关于进一步加强智能网联汽车产品准入、召回及软件在线升级管理的通知》(工信部联通装〔2025〕45号,以下简称《通知》)。

此项《通知》的发布,将有助于提升智能网联汽车产品安全水平,维护公民生命、财产安全和公共安全,促进新技术规范应用,推动汽车产业高质量发展。

消息来源:工业和信息化部 https://mp.weixin.qq.com/s/3ufqQlZNyGxaNzF0opWxsw

业内新闻速览

工信部CSTIS提醒:防范Murdoc_Botnet僵尸网络的风险

2月28日,工业和信息化部网络安全威胁和漏洞信息共享平台(CSTIS)发布《关于防范Murdoc_Botnet僵尸网络的风险提示》。根据风险提示,CSTIS监测发现Murdoc_Botnet僵尸网络持续活跃,其主要攻击目标为类Unix系统,尤其是物联网相关设备,可能导致敏感信息泄露、勒索攻击、业务中断等风险。

Murdoc_Botnet是一种基于Mirai新变种的僵尸网络恶意软件,最早发现于2024年7月。该恶意软件利用网络摄像机、路由器等物联网(IoT)设备的已知漏洞,通过ELF和shell脚本向目标设备植入恶意代码,进而下载Mirai新变种(Murdoc_Botnet)。一旦成功入侵,该恶意软件会将设备纳入其控制的僵尸网络之中,参与DDoS攻击、窃取敏感数据、传播其他恶意软件等恶意活动。在攻击过程中,Murdoc_Botnet可利用GTFOBins工具获取系统权限,通过chmod命令赋予恶意脚本执行权限,并通过删除其自身脚本以逃避检测,同时具备高度的模块化和可扩展性。此外,该恶意软件还能够与多个控制服务器通信,进一步扩大攻击范围和提升攻击效率。

CSTIS建议相关单位和用户立即组织排查,及时更新防病毒软件,实施全盘病毒查杀,使用最新补丁更新系统和固件,监控可疑进程,避免执行不可信来源的脚本,并可通过及时修复安全漏洞,定期备份数据等措施,防范网络攻击风险。

消息来源:网络安全威胁和漏洞信息共享平台 https://mp.weixin.qq.com/s/fYHTgtA2mPZH60bRZRcXPg

近1.2万API密钥通过AI训练数据集被泄露

Truffle Security研究人员近日发现,近1.2万个有效的密钥和密码存在于用于训练多个人工智能模型的Common Crawl数据集中。攻击者可能利用这些密钥进行恶意活动,如钓鱼活动和品牌冒充,泄露这些密钥还可能导致数据外泄。

非营利组织Common Crawl维护着一个海量的开源网络数据存储库,自2008年以来收集了数以万亿计的网页数据,任何人都可免费使用。由于数据集庞大,许多人工智能项目都在不同程度上依赖这一数字档案来训练大语言模型(LLM),包括OpenAI、DeepSeek、Google、Meta、Anthropic和Stability的模型。研究人员在检查Common Crawl的2024年12月存档中26.7亿网页的400TB数据后,发现了11,908个可成功验证的密钥。这些密钥被开发人员硬编码,表明LLM可能在训练时接触到不安全的代码。尽管预处理阶段会清理和过滤不必要内容,但很难从如此大的数据集中删除所有敏感数据。

该一发现凸显了开发人员在代码中硬编码密钥的风险,以及 AI 训练数据集中可能存在大量敏感信息的问题。开发人员需要采用安全编码实践,避免硬编码密钥,并使用环境变量等更安全的方式存储和传递密钥。

消息来源:安全牛 https://mp.weixin.qq.com/s/d6-_l4MkjOcf8jkVjRn1eA

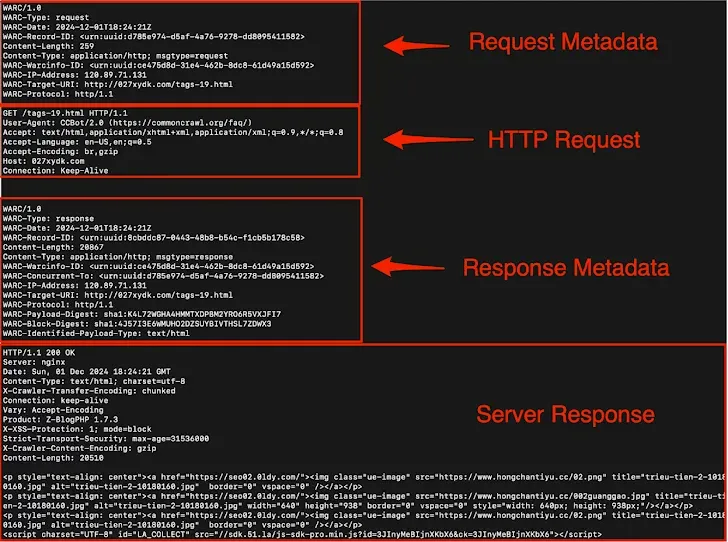

3.5万个网站被植入恶意脚本,重定向至中文赌博网站

近日,安全研究员发现一起大规模入侵事件,超过3.5万个网站遭到攻击,攻击者在这些网站中植入了恶意脚本,完全劫持用户的浏览器窗口,并将其重定向至中文赌博平台。此次攻击主要针对使用中文的地区,最终落地页推广的是名为“Kaiyun”的赌博内容。安全研究人员发现,攻击者通过在受感染网站的源代码中插入一行简单的脚本标签来实施攻击。该脚本随后会加载更多的恶意代码。初始感染始于插入的脚本标签,其引用的域名包括 `zuizhongjs[.]com`、`mlbetjs[.]com`、`ptfafajs[.]com` 等。一旦加载,初始脚本会创建另一个脚本元素,从类似 `deski.fastcloudcdn[.]com` 的域名中获取更多恶意代码。这些代码使用了设备检测技术,并在500至1000毫秒之间随机延迟,以规避自动化的安全扫描工具。

此次攻击最令人担忧的是其对浏览器窗口的完全控制。研究人员指出,恶意脚本会注入代码,生成一个全屏的iframe,将原始网站内容替换为攻击者的赌博平台。代码创建了一个覆盖整个屏幕的div元素,并从类似“https://www.zuizhongjs[.]com/go/kaiyun1/ky.html” 的URL加载内容。

安全专家推测,此次攻击可能与Megalayer漏洞有关。网站所有者应审核其源代码,查找未经授权的脚本标签,通过防火墙规则屏蔽恶意域名,定期检查未经授权的文件修改,实施内容安全策略限制,并使用PublicWWW或URLScan等工具频繁扫描网站,以发现恶意注入。

消息来源:安全内参 https://www.secrss.com/articles/76293

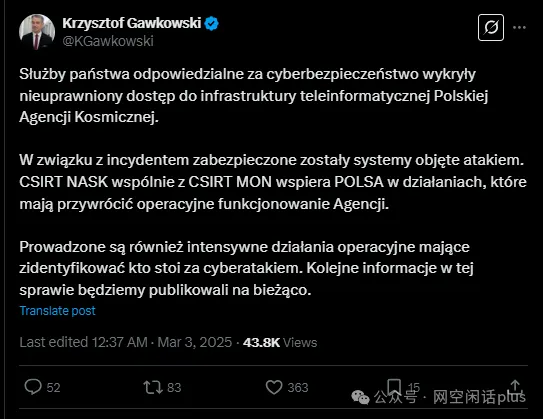

波兰航天局遭受网络攻击,紧急断开互联网连接

波兰通讯社和路透社最新报道,波兰数字事务部长克日什托夫·加夫科夫斯基(Krzysztof Gawkowski)于2025年3月2日(星期天)宣布,波兰网络安全部门检测到波兰航天局(POLSA)的IT系统遭受了网络攻击。攻击者未经授权访问了POLSA的电信基础设施。为确保数据安全,POLSA已立即将其网络与互联网断开连接,并正在与相关服务部门合作分析事件。

加夫科夫斯基表示,相关部门正在开展密集行动以确定攻击的幕后黑手,并承诺将持续发布更多信息。波兰多次指责俄罗斯试图通过网络攻击破坏波兰稳定,尤其是因其对乌克兰的军事援助,但俄罗斯否认了这些指控。

消息来源:网空闲话 plushttps://mp.weixin.qq.com/s/GgBMbbiNs4cB3ILzrnYnIQ

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!